Les outils pour protéger sa vie privée et son anonymat en ligne

Un appareil, téléphone ou ordinateur laisse des traces sur Internet, et elles permettent potentiellement d'identifier sa localisation et les données qu'il échange. Quels sont donc les outils pour protéger sa vie privée et son anonymat en ligne ?

Quelques exemples de traces numériques

À partir du moment où un appareil se connecte sur un réseau de communication, il est important d'être conscient que les messages échangés avec un site Internet ou une autre personne laissent des traces.

Ces messages passent au travers de multiples appareils qui en facilitent son acheminement, mais peuvent aussi garder en mémoire une trace. De plus, les services (tels que votre site Internet favori) conservent des informations pouvant vous identifier en temps réel.

Notre géolocalisation

Chaque connexion initiée sur un réseau, comme Internet, inclut une information pouvant identifier, dans certains cas très précisément, l'origine géographique reliée à votre routeur d'accès Internet.

Cette information est une adresse IP, un numéro d'identification qui est attribué de façon permanente ou provisoire à votre appareil. Celui-ci ressemble à 181.174.87.53. Ces adresses sont assignées à différents fournisseurs d'accès Internet dans le monde grâce à une coordination du IANA.

Un outil comme https://whatismyipaddress.com peut vous aider à identifier approximativement votre localisation. Il est important de garder en tête, qu'une simple demande de localisation de cette adresse IP à votre fournisseur Internet peut donner aux organismes habilités votre adresse exacte.

Le contenu de nos communications

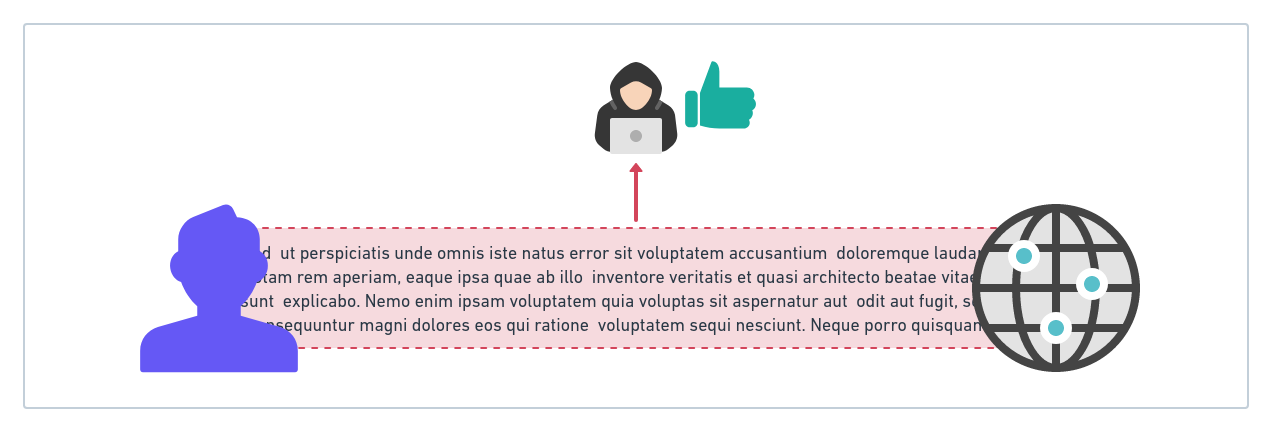

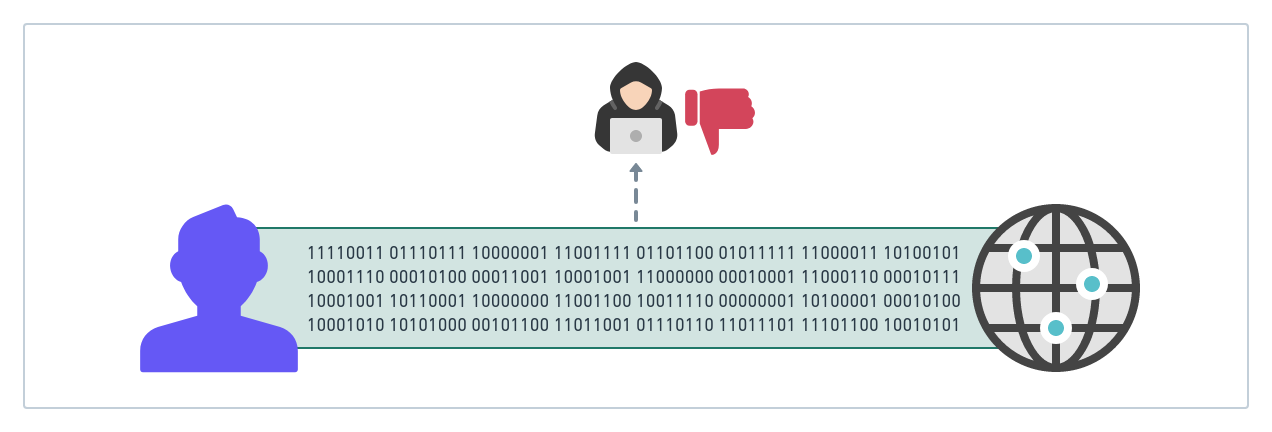

En général, toute communication numérique entre 2 parties au travers d'un réseau (comme Internet) est potentiellement lisible si interceptée par une tierce-partie.

Par exemple, lorsque vous consultez un site Web en HTTP (au lieu de HTTPS), le contenu des messages que vous échangez avec ce service peut être lu par un pirate motivé.

C'est pour cette raison que des protocoles ont été inventés et implémentés dans la plupart des outils de communication que nous utilisons aujourd'hui.

La grande majorité des sites Web que vous consultez sont désormais cryptés par défaut; la barre d'adresse dans votre navigateur vous montrera le préfixe HTTPS et en général, un clic sur l'icône de cadenas vous affichera le certificat de cryptage du site visité.

source: https://fr.wikipedia.org/wiki/Chiffrement

Il est important de noter qu'aujourd'hui, plus de 90% du trafic web est crypté. Ce qui veut dire que, par défaut, le pirate moyen dans un café ne sera pas capable d'attaquer ou de convaincre votre navigateur de rétrograder sa connexion en en mode décrypté. Tout ce que ce pirate pourrait potentiellement apprendre est la liste des sites que vous visitez; MAIS pas votre identifiant de compte, votre mot de passe, ou encore ce que vous faites sur un site.

Les métadonnées

DNS

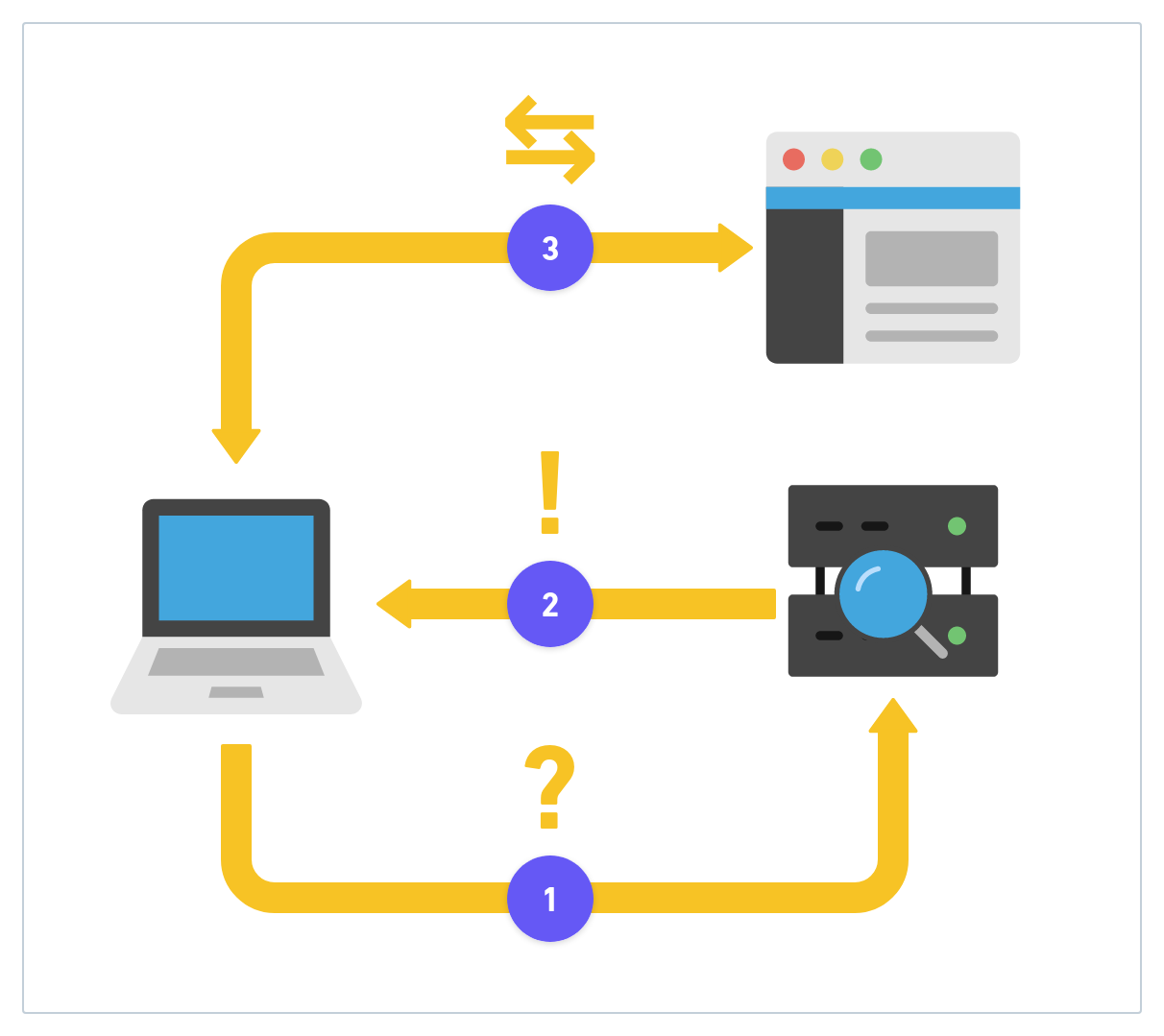

Lorsqu'un appareil connecté au réseau Internet essaie de communiquer avec un site qu'il ne connaît pas directement par son identifiant unique (son adresse IP), il doit utiliser un serveur additionnel, sans que vous ne vous en rendiez compte: un serveur DNS.

Le processus simplifié est le suivant:

- Etape 0: vous souhaitez visiter https://agora256.com

- Etape 1: votre appareil demande au serveur DNS de trouver l'adresse IP correspondante au nom agora256.com dans sa base de données

- Etape 2: le serveur DNS retourne l'adresse IP à votre appareil

- Etape 3: Succès! Votre appareil et le serveur hébergeant le contenu que vous souhaitez consulté sont connectés!

Vous avez remarqué l'apparition d'un serveur contrôlé par une partie tierce, que vous ne connaissez pas et qui possède les mêmes capacités de suivi de votre appareil et en plus est capable d'agréger les sites que vous visitez au fur et à mesure des requêtes de résolution d'adresse IP que votre appareil lui demande.

Cookies & empreintes de navigation

Il y a tellement de choses que les sites web et les grandes entreprises de l'internet (par exemple, Facebook, Google) font ou peuvent faire pour nous suivre sans se baser sur les adresses IP. Cela ne veut pas dire qu'ils le font, mais comme cela est techniquement possible...

Quelques méthodes à leur disposition pour identifier uniquement votre navigateur, et indirectement, vous:

- Ils vous donnent des cookies. Ces cookies vont leur permettre de vous suivre, même si vous changez souvent d'adresse IP ou si vous pensez que la vôtre est totalement anonyme.

- Ils peuvent détecter la taille de la fenêtre de votre navigateur. Votre fenêtre est probablement d'une taille différente de celle de tous les autres utilisateurs de votre VPN ayant votre adresse IP partagée en ce moment.

- Ils peuvent détecter une grande variété d'autres caractéristiques de votre navigateur, y compris, mais sans s'y limiter, votre agent utilisateur, les polices de caractères prises en charge, la façon dont votre navigateur génère les graphiques et le son, votre date, votre heure et votre fuseau horaire, etc.

- Ils suivent les mouvements de votre souris et d'autres "éléments biométriques du comportement".

- Ils vous suivent même si vous n'avez pas de compte sur leur site.

Comment se protéger?

Comme nous l'avons survolé précédemment, l'acte de se connecter au réseau Internet dévoile un certain nombre d'informations que nous souhaiterions être capable de contrôler comment elles sont utilisées par les intermédiaires et destinataires de nos communications.

Il n'est pas forcément nécessaire d'être paranoïaque, mais un homme informé en vaut deux.Nous allons donc explorer quelques outils que vous allez pouvoir mettre en place afin d'éviter des fuites concernant vos activités en ligne.

Tor: The Onion Router

Avant de pouvoir utiliser le réseau Tor, il faut installer un navigateur Tor. Celui-ci vous permettra d'automatiquement gérer les mécanismes d'utilisation du réseau sans manipulations techniques compliquées.

Tor (abréviation de "The onion router") est un réseau utilisé pour la communication anonyme. Il comporte de nombreux serveurs dispersés dans le monde entier et maintenus par des volontaires. Cela rend les connexions Tor difficiles à intercepter, car elles ne dépendent pas d'une seule entreprise ou organisation.

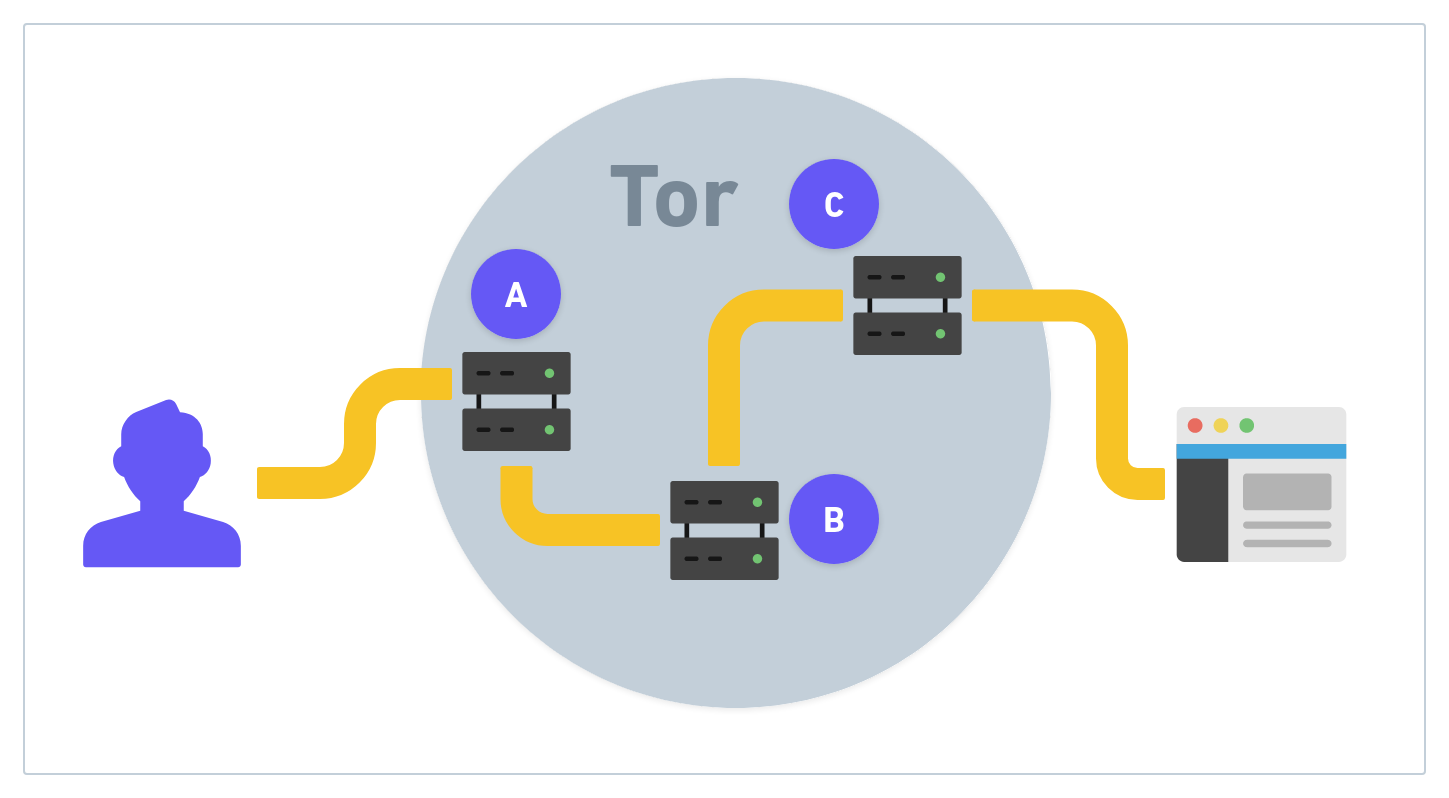

Comment fonctionne Tor ?

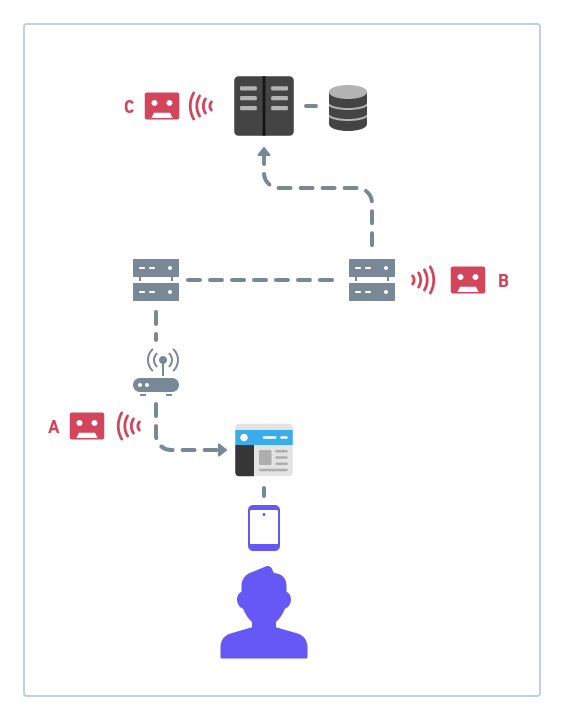

Lorsque vous saisissez une requête, le logiciel Tor crypte vos communications trois fois pour trois nœuds différents: Un nœud de garde (A), un serveur intermédiaire (B) et un nœud de sortie (C);

Le logiciel Tor l'envoie ensuite votre message au nœud de garde (A). Il enlève une couche de cryptage et la transmet au serveur suivant (B).

Le nœud de garde peut voir votre adresse IP, mais il ne peut pas lire le message crypté;

Le nœud intermédiaire (B) enlève la deuxième couche et transmet le message et sa dernière couche de cryptage au nœud de sortie (C);

Le nœud de sortie (C) enlève la dernière couche et peut voir votre message décrypté, mais il ne peut pas identifier l'expéditeur. Ce nœud transmet le message au destinataire.

Points positifs et négatifs

- ✅ Le processus de cryptage complexe garantit pratiquement un anonymat total aux utilisateurs de Tor.

- ✅ Logiciel gratuit et facile à utiliser.

- ✅ Difficile à arrêter ou à intercepter, car le trafic est réparti sur un grand nombre de serveurs gérés par des volontaires individuels.

- ❌ L'utilisation de différentes couches de cryptage ralentit la vitesse de votre connexion.

- ❌ Les nœuds de sortie peuvent intercepter le contenu des messages (si le site de destination n'est pas en mode

HTTPS). - ❌ Ne protège que les communications échangées au sein du navigateur Tor, pas les communications faites indépendamment par votre appareil.

VPN: Virtual Private Network

Un VPN, ou réseau privé virtuel, crypte vos données et les envoie à un serveur intermédiaire. Les fournisseurs de services VPN exploitent de nombreux serveurs dans différents endroits et proposent de multiples protocoles et fonctionnalités pour adapter leurs services à vos besoins.

Les VPN cryptent également votre trafic internet, le rendant invisible aux pirates et aux observateurs. Avec un VPN activé sur votre appareil, vous pouvez masquer votre adresse IP et améliorer votre anonymat en ligne.

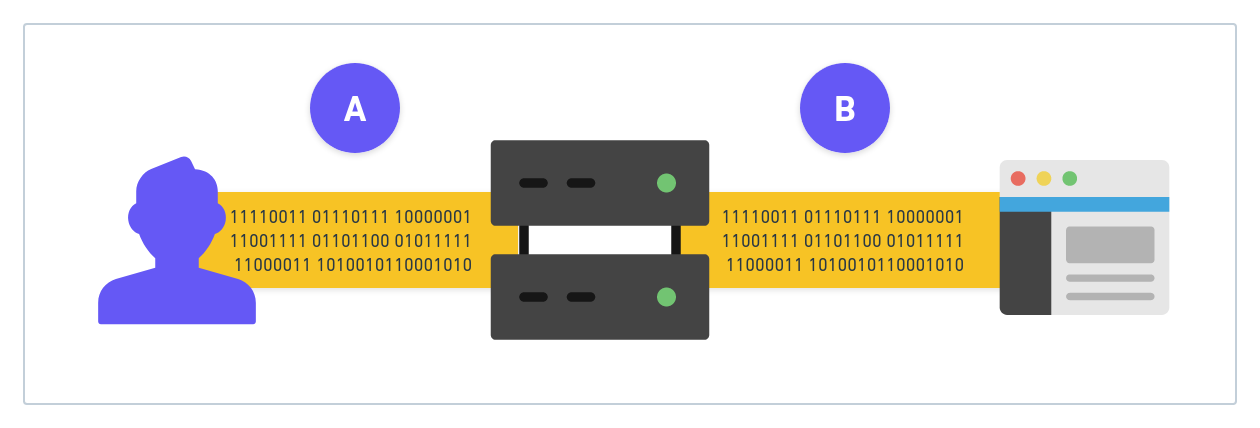

Comment fonctionne un VPN?

- (A) Le logiciel VPN crypte votre trafic Internet et l'envoie à un serveur distant qui convertit votre adresse IP;

- (B) Ce serveur VPN distant décrypte vos données avant de les acheminer vers votre objectif final ;

- Les données arrivant à votre appareil depuis le réseau subissent le même processus.

- Les données transigées sur le côté (A) de la transmission sont toujours cryptées;

- Celles transmises du côté (B) de la transmission ne sont cryptées que si le protocole sous-jacent est lui-même crypté (ex:

HTTPS).

Points positifs et négatifs

- ✅ Assure la confidentialité en ligne, car vos données sont cryptées et vous obtenez une nouvelle adresse IP.

- ✅ Plus rapide que Tor grâce à un schéma de routage plus simple.

- ✅ Vous pouvez généralement choisir facilement le serveur spécialisé de votre fournisseur VPN ou le pays dont vous avez le plus besoin.

- ❌ Le système repose sur un seul fournisseur et vos informations lui sont connues (votre IP originale, et en fonction du fournisseur, votre courriel et moyen de paiement). Il est donc important de faire confiance à votre fournisseur.

- ❌ Les services VPN sont souvent payants.

- ❌ Certains VPN collectent les activités des utilisateurs et des connexions (assurez-vous que votre fournisseur a une politique de non-collection des logs).

Un navigateur axé sur la confidentialité

En complément des protections apportées par Tor ou par un VPN, vous pouvez essayer LibreWolf, une version personnalisée de Firefox, axée sur la confidentialité, la sécurité et la liberté. Celle-ci est optimisée pour vous protéger de certaines des techniques décrites dans le paragraphe: Cookies & empreintes de navigation.

Conclusion

J'espère que cet article vous aidera à mieux comprendre comment choisir la méthode la plus adaptée pour commencer à protéger votre anonymat en ligne.

La règle d'or est de commencer, d'essayer des solutions et de ne pas être trop paranoïaque ou trop confiant par rapport aux outils que vous allez mettre en place.

Si vous avez des questions, n'hésitez pas à les partager à la communauté Agora256, nous apprenons ensemble, pour être meilleur demain que nous ne le sommes aujourd'hui!

🔽 Ne pas utiliser BitTorrent sur Tor. UTILISEZ UN VPN.

Tor est une ressource importante dont dépendent de nombreuses personnes pour avoir un accès libre à Internet. Cette ressource est limitée, ne prenez donc pas de la bande passante précieuse dont d'autres personnes ont réellement besoin. De plus, il y a moins de 1000 nœuds de sortie Tor gérés par un nombre encore plus restreint de volontaires à travers le monde. Lorsque vous utilisez BitTorrent sur Tor afin d'éviter des problèmes juridiques pour vous-même, vous transférez en fait ces problèmes aux opérateurs des nœuds de sortie.

Lorsque vous utilisez un VPN, vous payez une entreprise.Vous payez pour avoir une partie de leur capacité de bande passante pour faire ce que vous voulez avec. Certains fournisseurs de VPN sont des entreprises de taille importante et ont décidé qu'ils étaient bien équipés pour gérer les problèmes juridiques liés au trafic de leurs clients.

Utiliser BitTorrent pour télécharger de médias protégés par des droits d'auteur à vos risques et périls.